MVC for MS365によるマルウェア検出の検証をしてみました。

今回はMvision Cloud for MS365を利用してOneDrive上にアップロードされたファイルのマルウェア検出を検証してみます。

■CASBでマルウェア検出をする意味はあるか?

良く頂く質問の中に、「Windows Defender等でエンドポイントでマルウェア検出を有効化しているのに、CASBでわざわざマルウェアチェックを行う必要があるか?」というものがあります。確かにコストを優先させるならWindows Defenderで十分という判断もありかと思います。但し、Windows Defenderで検出するのはユーザーがローカルPCにファイルをダウンロードした時です。

・クラウド上で生成されるファイルの検査

クラウドセキュリテイを検討するにあたって大切な点はクラウドサービスは第三者とファイル共有等が簡単に出来る点です。OneDrive上で取引先とファイル共有する時などに、取引先側でアンチマルウェアを無効化していてOneDrive上にマルウェアを含んだファイルがアップロードされる可能性があります。また、運が悪いことに自社の社員がアンチマルウェアで保護されていない自宅の私物パソコンからこのファイルにアクセスしてマルウェアに感染するリスクも想定されます。

このように多様な場所、多様なデバイスからアクセス可能なクラウドサービスでは社給PCだけしっかり対策していても、外部から脅威を持ち込まれるリスクが存在します。

・二重チェック

マルウェアは攻撃者にとって重要な武器であり、アンチマルウェアがある存在で「マルウェアを潜入させようと」してきます。そのため、Windows Defender等が最悪無効化されるリスクや、Windows Defenderで検出出来なかった時のために、マイクロソフトとは異なるアルゴリズムで検閲するアンチマルウェアがあると、二重チェックとなるので、セキュリティは高まります。

■MVC for MS365によるマルウェア検出

MVC for MS365のマルウェアオプションを利用すると、MS365のOneDrive、Shapoint、Teams、Exchange Onlineに保管されたファイルに対してマルウェア検出を実行することが可能です。

・二種類の検閲方法

マルウェアの検閲方法は二種類あり、ユーザアクティビティを検出してニアリアルタイムで個々のファイルを検閲する方法と、指定したスケジュールでOneDrive等の対象ストレージ上の全ファイルを検閲する二種類の方法があります。

CASB製品の中にはマルウェア検閲の方法でリアルタイム検出しかサポートしていない製品がありますが、この方法だと過去に保存されたファイルに対するチェックや、第三者がアップロードしたデータ等を検出することが出来ないリスクがあります。MVC for MS365では、スキャンとユーザーアクティビティをトリガーとして抜け漏れの無いマルウェア検閲が可能です。

・隔離と削除と通知

マルウェアが検出された時のアクションとして隔離と削除と通知が指定出来ます。通知はアップロードした本人とシステム管理者等を指定することが可能です。

■実際の検出画面

それでは、実際にOneDriveにマルウェアを含んだファイルをアップロードしてMVC for MS365でマルウェアを検出してみましょう。今回はマルウェア検出時のアクションとして「隔離」を選択しています。

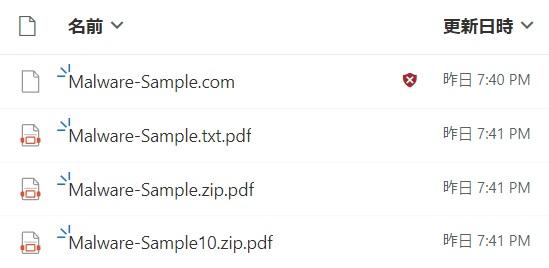

一番上のMalware-Sample.comの隣に罰マークが付いているのはMS365によるマルウェアテストで検出されたものです。それ以下のPDFファイルになっているのがMVC for MS365によって「隔離」され、トゥームストーンファイルに置き換えられたものです。トゥームストーンファイルとは通常危険なファイル等を隔離したことを通知するために置き換えられたファイルです。MVC for MS365では任意のトゥームストーンファイルを指定可能です。

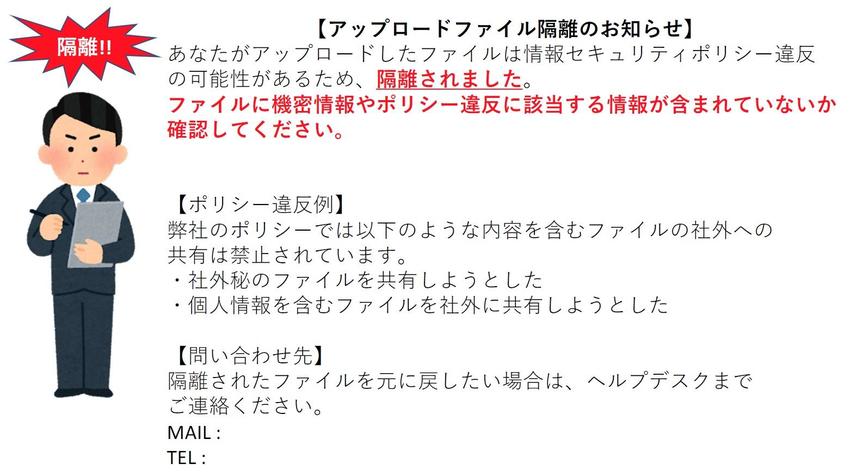

ちなみに、今回の検証環境ではこのようなトゥームストーンファイルが表示されます。このように、マルウェア感染が検出されたファイルと「警告」メッセージを置き換えることで、ユーザー自身に注意喚起を促すことが可能です。

そして、アップロードしたユーザーのOutlookにはアップロードしたファイルにマルウェアが検出されたメールが通知されます。

■MVC for M365側の画面

次はセキュリティ担当者の視点でMVC for MS365の画面を見てみましょう。

MVC for MS365のPolicy Incident Summaryから、検出されたマルウェアやDLPポリシー違反が確認出来ます。

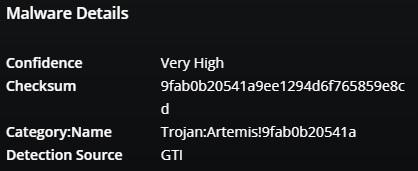

各行をクリックすると、詳細情報として、アップロードユーザ名、アップロード日時、ファイル名、保存場所、マルウェア情報のソースとなる情報等が確認出来ます。この例ではマカフィー社の保有するGTIの脅威データベース上の情報と一致したことがわかります。

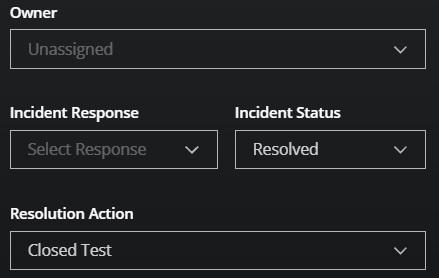

また、検出されたインシデントに対してインシデントオーナーやインシデントステータスを指定可能なので、SoC担当者等への割当状況、調査状況もMVC for MS365にて管理可能です。

■マルチクラウドの管理が可能

今回対象としたのはMS365ですが、Mvision CloudのようなCASBを導入すると、今回紹介した操作や画面で、AWSやBox、Google Driveに対してもマルウェア検閲が可能です。クラウドの利用が進むとクラウド上に保管されるデータが日々増加していきます。クラウドとエンドポイントでマルウェア検閲を行い、多層防御を検討してみてはいかがでしょうか。