CSPM比較。マイクロソフト"Cloud App Security"と"MVISION Cloud for CSPM"を触ってみた。

最近非常に問い合わせの多いソリューションの一つにIaaSの設定ミス等を検出する"CSPM(Cloud Security Posture Management)"があります。

2017年頃からAWSのS3を舞台とした「設定ミス」による情報漏えいが話題になるようになり、そういった「情報漏えいに繋がりかねない設定ミス」を検出するのが、CSPMソリューションと呼ばれるものです。

今回は、CSPM市場で業界をリードするMcAfee Enterprise社製のCSPMであるMVISION Cloud for CSPMと、マイクロソフト社製CSPMであるCloud App Securityを実際に比較してみました。

公平を期すために先に申告しておくと、筆者が普段業務で扱うのはMVISION Cloud for CSPMであり、Cloud App Securityについて本記事を書くために初めて操作しました。従ってCloud App Securityについては筆者の理解が及ばない点があるかもしれません。間違い等がありましたらご指摘頂ければ幸いです。

■カバレッジ

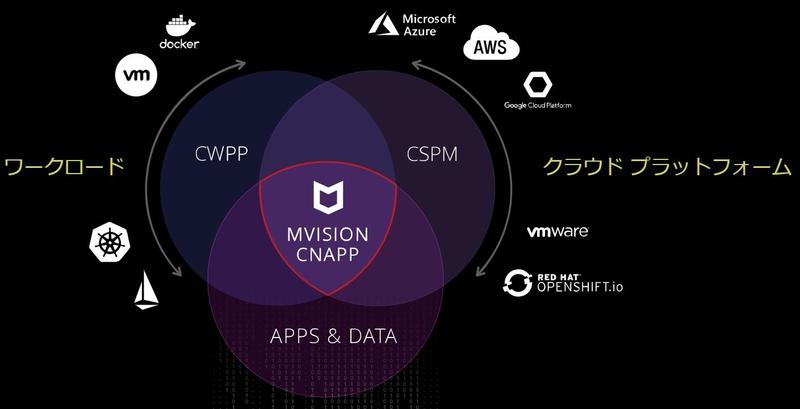

IaaSセキュリティは進化の早い領域であり、最近のトレンドはIaaS管理コンソールの保護を目的としたCSPM(Cloud Security Posture Management)と、仮想インスタンス等のワークロードの保護を目的としたCWPP(CWPP)を融合したCNAPP(Cloud-Native Application Protection Platform)へとステージがシフトしています。

Cloud App SecurityはCSPMであり、マイクロソフト社はCWPPに相当する機能を提供していません。

一方でMcAfee EnterpriseはCNAPPを独自に発展させたMVISION CNAPP構想を発表しており、MVISION Cloud for CSPMはその一部です。

もし、CSPMだけで良いならCloud App SecurityとMVISION Cloud for CSPMの両方が候補にあがります。AWSを利用したてで、オンプレミスの資産をAWS環境に移行した程度の利用用途のユーザーなら、どちらの製品も候補に挙げてみると良いのではないでしょうか。(CWPPが不要と言うわけではありません)

一方で、自社でAWSを自社サービス用としており開発環境として利用しているようなケースではCWPPも併せて検討した方が良いでしょう。CWPPを導入することで開発者やサイバー攻撃者が勝手にアプリケーションをインストールしすることを防いだり、脆弱性を放置されていないか等を検知することが可能になります。

IaaS保護にCNAPPの視点を取り入れたいユーザーはMVISION Cloud for CSPMを採用することで、段階的にCWPPも統合していくことが可能になります。

■AWSとの接続方法

CSPMを利用するにはセキュリティプラットフォームと対象のAWSを接続する必要があります。ここにも違いがありました。

Cloud App Securityでは、この接続の際にAWSにてCloud App Security用のIAMユーザを作成する必要があります。対してMVISION Cloud for CSPMはIAMロールによる接続となります。

一般的にIAMユーザーを利用した接続よりも、IAMロールを利用した接続が推奨されています。

ただ、CSPMの接続作業をユーザー自身で実施する場合には、両者にそれほど違いは無いかもしれません(実際にはありますが)。もし、CSPMの接続作業を外部の業者に依頼する場合には、IAMユーザによる接続はアクセスキーやシークレットキーを利用しますので、外部の業者がこのアクセスキーやシークレットキーを利用してAWSテナントにアクセスしないか監視する必要が出てくるでしょう。

■監査方法

CSPMの特徴はIaaSの設定を監査することにありますから、どういった監査方法を実施するのかは皆さんも興味があるのではないでしょうか?

Cloud App Securityでは、AWSの設定監査を実施するにあたり、正確には「表示する」にあたり、AWS ConfigとAWS Hubを有効化する必要があるようです。恐らくこの仕組からしてCloud App SecurityはAWS Configの監査内容を「表示」しているようです。

一方でMVISION Cloud for CSPMはIAMロール経由とCloud Trailの2つの情報ソースを利用してAWSの設定状況を監視します。CISベンチマークやPCI-DSSといった業界のフレームワークに基づいた監査や、McAfee Enterprise視点での独自の監査項目が合計350以上準備されています。

AWS ConfigとMVISION Cloud for CSPMを併用する場合には、AWS社の見解とMcAfee Enterprise社の二社の観点からセキュリティチェックを行うことが可能です。一方でCloud App Securityによる監査ではAWS Configの有効化が必須となります。

これにより考えられる違いは何でしょうか?

通常AWSテナントの管理者とCSPM管理者は異なります。AWSテナントの管理者はAWSの開発を行うPM等のケースもありますが、CSPMを操作するユーザーはセキュリティ担当者ということが多いのではないでしょうか。一般的にはセキュリティ担当者が個々のAWSアカウントにアクセス権を付与されているケースはあまり多くは無いのではないでしょうか。

つまり、AWSテナント管理者等によってAWS Configの監査ルールの一部が無効化される可能性があることと、AWS Configの監査結果を「見ている」だけのCloud App Securityでは、それに気づけ無い点です。Cloud App Securityを見ていても「異常無し」と思っていたら、Security Hubでルールが無効化されていたというも考慮する必要があるでしょう。

一方、MVISION Cloud for CSPMによる監査はAWS Config等に依存していないので、セキュリティ管理者の立場からAWSテナント管理者からの影響を受けない状態で監査を行うことが可能です。

■監査内容の表示

両製品で監査内容がどのように表示されるか見てみましょう。

こちらがCloud App Securityの表示画面となります。シンプルで視認性は良いです。この例では0.0.0.0/0 からポート22へのアクセスを許可しているセキュリティグループがあると警告してくれているのですが、「では、どのセキュリティグループが許可しているのか?」と調べようと、クリックするとAWSのSecyrity Hubにリダイレクトされます。

Cloud App Securityを用いて監査を行うには、セキュリテイ担当者が都度各AWSテナントにアクセスする必要があるようです。

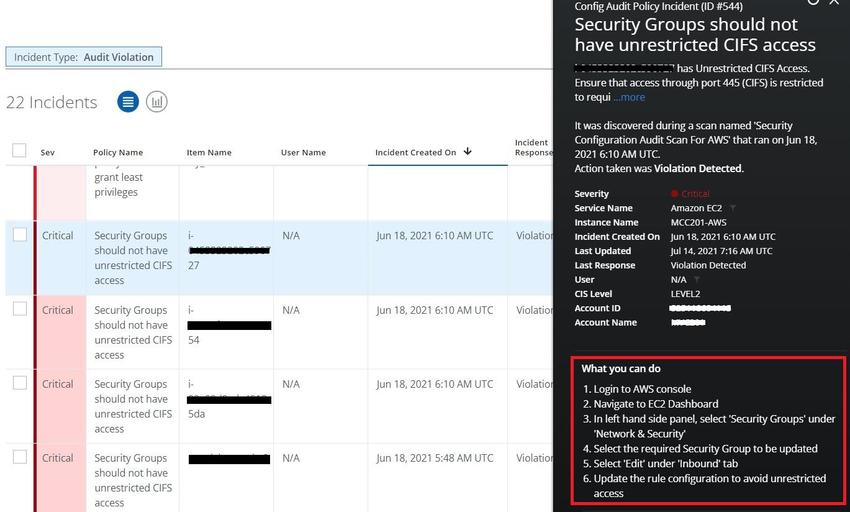

では、Mvc for CSPMで見るとどのように表示されるでしょうか?こちらは、MVC for CSPMで同種のセキュリテイ違反の一覧を表示した画面です。0.0.0.0/0に対してCIFSを許可してしまっているという違反です。

MVC for CSPMでは違反をクリックすると右側に詳細情報が表示されます。どのAWSアカウントのどのインスタンスにて違反が発生していたのかが表示されます。また、この違反にはどのようなリスクがあり、これを放置しているとどのようなサイバー攻撃などにあうリスクがあるかの簡単な説明も記載されています。

また、セキュリテイ担当者視点ではこういった違反をAWS担当者に伝えた際に「ではどうやって修正すれば良いですか?」と聞かれることが想定されますが、MVC for AWSでは簡単なAWSの修正方法も表記されます。

そして、これらの情報は全てMVC for AWS上にて完結します。AWSにリダイレクトされることはありません。

ささいなことのようですが、これはセキュリティ担当者にとっては重要な要素では無いでしょうか。セキュリティ違反の詳細を確認するたびに、AWSやAzure、GCPの各々のセキュリティ監視画面にリダイレクトされそれぞれの操作方法を習得する手間をかけたい人はそれほど多くは無いのではないでしょうか。

■CISO視点での情報

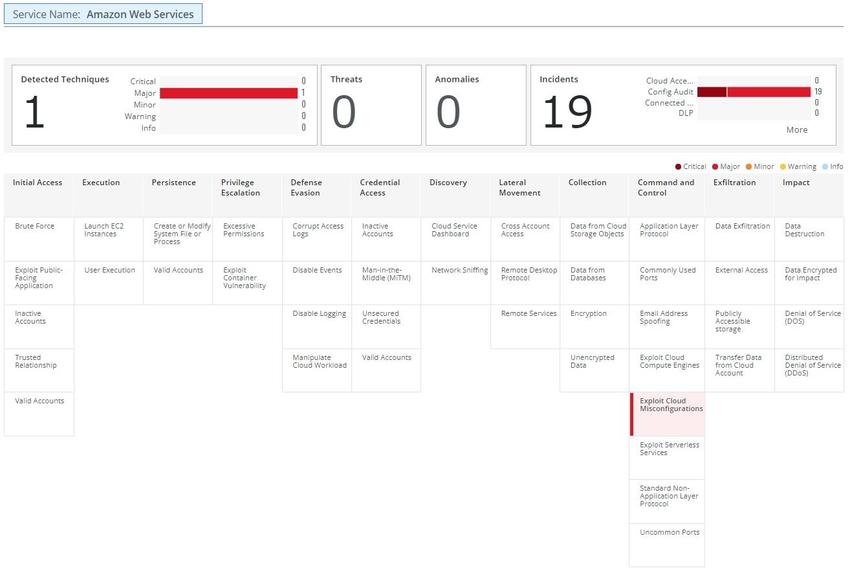

CSPM等のツールを導入する目的の一つに企業のセキュリティ責任者であるCISOとしては、自社のセキュリティがどのような脅威にさらされているのか?を知りたいニーズもあるでしょう。

こういった視点を手助けするのが、MITRE ATT&CK Matrix: Cloudです。MVC for CSPMではAWS等の違反状況から、どのようなサイバー攻撃を手助けすることになるのかを推測する手段を提供します。

残念ながらCloud App Securityには本機能は提供されていないようです。

■所感

実際に両製品を比較した感じでは、CSPMや将来的にCNAPPの視点でIaaSを保護したいユーザーにはMVISION Cloud for CSPMを推奨します。

Cloud App Securityの長所はAWSとの接続が簡単です。もし、自社でMS365 E5を契約していて上層部からAWSの監査を行って欲しいと言われたら、10分もあればCSPMを有効化出来るでしょう。但し、実際のAWSの設定監査はAWS Config、Security Hubを有効化する必要があるので、AWS Config、Security Hubを有効化しているのであれば、そっちで良いんじゃないか?という疑問を感じるかもしれません。

手軽さや、既にMS365 E5を利用している企業がライトにCSPMを導入したいといったニーズであるならば、Cloud App Securityは検討の余地があると思います。