Windows 2000? NT? 生産設備に残る古い端末を産業用ファイアウォールで保護するには

Windows2000以前の端末のセキュリティ対策......見て見ぬふりしていませんか?

Internet of Things(IoT)の登場によりオンラインになるデバイスの数が増える一方、サイバー攻撃のターゲットにされる数も同等に増加しています。ますます増え続けるインターネットに接続されたリモートデバイスの管理とセキュリティ確保は、あらゆる規模の組織にとって新たな課題を提起しています。

その一方、産業用制御システムでは、いまだWindows 2000以前のOSで動作している端末が存在しています。これら古いコンピュータは脆弱(ぜいじゃく)性の修正プログラム、アンチウィルスの更新パターンの提供も既に終了しており、生産システム内の脆弱性の盲点として存在しています。

さらに工場をはじめとする生産ラインには、システム管理者が存在しないことが多く、古いコンピュータは事実上、放置状態となっているケースが多く見られます。ネットワークの構成変更を行うにも、ICSプロトコルと呼ばれる独自の産業用制御システムの互換性を考慮しなければならず、容易にネットワークの改修を行うわけにはいきません。

2017年、ランサムウェア「WannaCry」による感染が世界中で確認され、史上最大のランサムウェア攻撃となりました。万一、生産ラインのネットワーク環境にランサムウェアをはじめとするマルウェアに感染した端末やUSBメモリの持ち込みがあると、産業用制御システムは一網打尽です。

サポート終了したWindows端末の存在に気付いているけれど、見て見ぬふりをしている......、そんなシステム管理者の皆さまに、「Barracuda CloudGen Firewall Fシリーズ」(旧Barracuda NextGen Firewall)の産業用ファイアウォール機能を例に、古いコンピュータを保護する手法をご紹介します。

クラウド時代の産業用ファイアウォールとは

Barracuda CloudGen Firewallのシリーズに、ICSプロトコルをサポートしたモデルが存在します。主流のITではほとんど知られていないプロトコルの一部のものは部分的または完全に所有権があり、通常のファイアウォールシステムでは容易に分析できません。

Barracuda Cloud Generation Firewallは、S7、MODBUS、DNP3などのSCADA環境で使用される広範なプロトコルをサポートします。また、日本国内で利用されているICSプロトコルについても今後サポートを充実していく予定です。

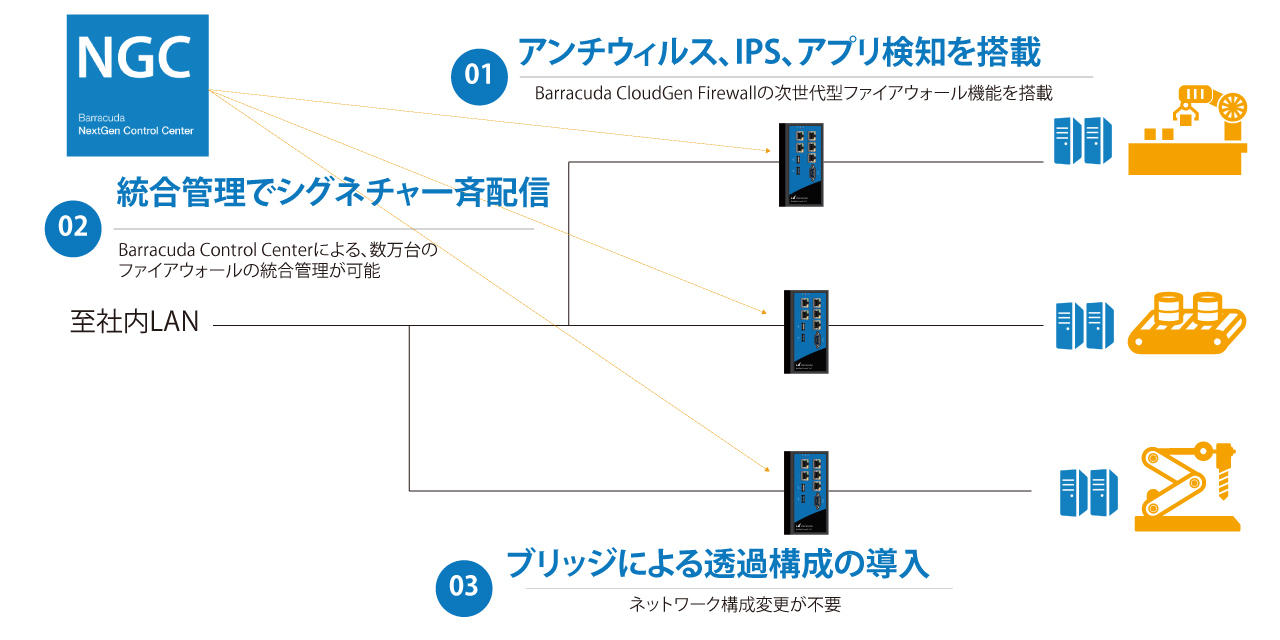

さらに生産ラインのネットワーク環境は、独自のネットワークが構成されていることが多いため、構成変更やカスタマイズを極力避けたいところ。Barracuda CloudGen Firewall Fシリーズはそんな環境に合わせて、ブリッジによる透過構成をサポートすることで、ネットワークの構成変更せずに、物理的な接続の切り替えのみで、セキュリティを確保することができます。

そして、Barracuda NextGen Control Centerと連携し統合管理機能を利用することにより、Control Centerが最新のアンチウィルスやIPSのシグネチャを一括代理ダウンロードし、そこから生産ライン内のCloudGen Firewallへ一斉配信できます。たとえインターネットに接続していないようなネットワーク環境でも、最新のセキュリティアップデートを適用することができます。

さらに生産ラインを考慮し、DINレール、DC電源にも対応しているため(F180Rのみ)、ねじによる取り付けに比べ着脱が容易となり、施工・メンテナンス工数削減が可能となります。

そしてBarracuda NextGen Control Centerによる中央管理機能により、リモートから統合管理が可能で、ファイアウォールルールを一斉配信することも可能ですので、システム管理者がいない環境でも、ブリッジ構成で接続さえしてしまえば、リモートから一元管理が可能です。

本記事の読者も、「工場のネットワークに感染した端末が接続されてエライ目を見た」なんて苦い思い出を思い出している方もいるのではないでしょうか。この機会に産業用制御システムの古いコンピュータのセキュリティを見直ししてみてはいかがでしょうか?

参考動画:CloudGen FirewallでIoTへのセキュアコネクティビティ