ウェブサイトを構成する部品からの攻撃を防ぐためにRequestPolicyを使おう

IPAのWebサイトにこのような記事が掲載されていました。

情報処理推進機構:情報セキュリティ:ウイルス・不正アクセス届出状況について(11月分)

1. 今月の呼びかけ

「 ウェブサイトを閲覧しただけでウイルスに感染させられる"ドライブ・バイ・ダウンロード"攻撃に注意しましょう! 」

(中略)

2010年9月には広告配信サービス会社のサイトを改ざんするという新たな手法を使って国内の多数のウェブサイトに影響を及ぼした攻撃が発生しました。

(中略)

広告配信サイト改ざんの事例の場合は、ガンブラーのようにウェブサイト自体が改ざんされたわけではなく、ウェブサイトを構成する部品(バナー広告など)が改ざんされていました。攻撃者がウェブサイトを構成する部品を提供している企業のサーバに侵入し、部品を改ざんすることにより、その企業から部品の提供を受けている企業のウェブサイトの閲覧者が、意図せず悪意あるウェブサイトに誘導され、ウイルスをダウンロードさせられるというものでした(図1-3参照)。この事例の場合、正規のウェブサイト側で作成した部分には改ざん箇所が見つからないため、問題箇所の特定が非常に困難です。

赤字による強調は私が行ったものです。

企業の公式サイトはそれなりに守られており、ガンブラーによる攻撃の波は既に去ったといえます。FTPによるWebサイト更新周りの運用も改善されたようで、まったく同じ手口による攻撃はもはや成立が難しそうです。

ところがまだ気になる点が上記の引用により指摘されています。それは「Webサイトを構成する部品」が攻撃を受ける可能性です。

具体的にはどのような攻撃でしょうか。例えばこのオルタナティブブログを見ても上や右や下に広告等が表示されていることが見て取れるかと思います。これらはITmediaの公式の広告の場合もあれば、私の環境ですと広告としてgoogleの広告がありますし、ブログパーツとしてtwitterやzenbackやfacebookなどの部品が読み込まれています。

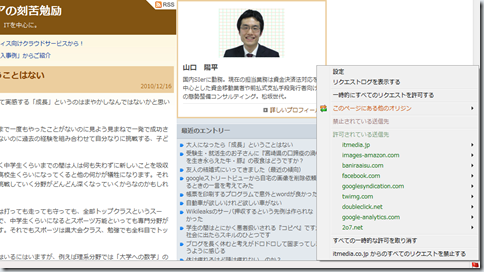

それをURL単位で見てみると下の画像の右下の表示のようになります。

- itmedia.jpは一番上に表示されるアイティメディアIDの登録用ボタン

- images-amazon.comは私が貼ったamazonへの画像リンク

- baniraaisu.comは私が貼った外部Webサイトへの画像リンク

- facebook.comは「いいね」ボタン等からのリンク

- googlesyndication.comは広告関連

- twimg.comはtwitter関連

- doubleclick.netは広告関連

- google-analytics.comはgoogleのアクセス解析関連

- 2o7.netは行動ターゲティング関連

以上のようになっています。実際にはこれらの部品がまた別の部品を呼び出すこともあります。例えばfacebook.comはfbcdn.netというURLから何かを持ってこようとします。

ITmediaは非常に多くのアクセス数を集めるサイトですので、それなりのセキュリティ対策が施されていると思われます。しかしITmediaが参照している外部のWebサイトのうちどれかひとつのWebサーバが攻撃を受けてマルウェアを配信してしまったら、ITmediaのWebサイトを訪れた人に影響が出ることになります。しかも、ITmedia自身が侵入検知をしていても、改ざん検知をしていても、改ざんの影響を受けるのは外部の「部品」部分であるために検知が有効に機能しません。自衛するとすれば、テストPCを使って常に自社のWebサイトを巡回するという方法になるでしょう。

また、これらの広告等の部品を配信するWebサイトの多くは通常いくつものWebサイトに参照されています。攻撃者にとっては著名なWebサイトをひとつ攻撃するよりも、いくつかのWebサイトにまたがってパーツを配信している裏方のWebサイトを攻撃したほうが成果をあげやすいということになります。

アイティメディアや、zenbackを運営しているシックス・アパート等はしっかりした運営基盤を持つ会社ですので心配がないかもしれませんが、新しいWebサービスは運営基盤の固まっていない小さな会社が運営していることもあります。そういった会社のWebサービスで、かつ大手に利用されているサービスは攻撃者にとって格好のターゲットとなることを意識したほうがいいでしょう。小さな会社ほど年末年始は体制が手薄になりがちですので、年越し攻撃が行われるかもしれません。

このようなタイプの攻撃に対する自衛のため、私は普段からFirefoxにRequestPolicyというアドオンを入れています。これは今アクセスしているWebサイトが外部のWebサイトから部品を読み込んでいる場合にそれをURL別に表示し、アクセスの可否をユーザに委ねるものです。デフォルトで外部のWebサイトからの部品を読み込まないようにすることができます。

RequestPolicy :: Add-ons for Firefox

一般的な設定ですとユーザがあるWebサイトにアクセスした場合、外部のWebサイトから画像やJavaScript等の部品を自動的に取り込みます。上記のIPAの記事ではこの外部の部品が攻撃を受けることの危険性が指摘されているわけですが、この「自動」を「手動」にし、ユーザに選択の機会を与えるのがRequestPolicyというアドオンの機能になります。

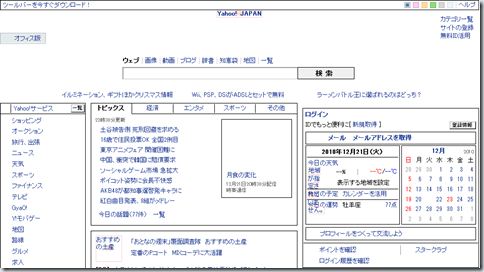

ただし、副作用として例えばYahoo! JAPANですとこのような表示になってしまいます。

これはYahoo! JAPANがWebサイトの表示時間短縮のために画像をyimg.jpという別のURLに保存していることによります。RequestPolicyには、例えば「yahoo.co.jpからyimg.jpは常に許可する」ということを記憶させておくことができ、それ以降は同じ操作をせずとも通常通りの表示がされるようになります。最初の2,3日ほどはこの調整作業が発生しますが、それ以降はほとんど何もすることなく、外部サイトへのリクエストを最低限に抑えることができるようになります。

副次的なメリットとしては

- 広告が表示されなくなる(別ドメインの場合)

- 行動追跡されなくなる

- 読み込みが早くなる

という点が挙げられます。

広告というのは興味深い情報を与えてくれる一方で、興味のない情報を表示してくるときは煩わしく感じますし、また、攻撃の手段にもなってしまうという困りものです。個人的には広告屋さんに少しがんばっていただいて、画面上でコンシェルジュ的に振舞ってくれると助かるなぁと期待しているところです。